- Spring Boot 教程

- Spring Boot - 主页

- Spring Boot - 简介

- Spring Boot - 快速入门

- Spring Boot - 引导

- Spring Boot - Tomcat 部署

- Spring Boot - 构建系统

- Spring Boot - 代码结构

- Spring Bean 和依赖注入

- Spring Boot - 跑步者

- Spring Boot - 应用程序属性

- Spring Boot - 日志记录

- 构建 RESTful Web 服务

- Spring Boot - 异常处理

- Spring Boot - 拦截器

- Spring Boot - Servlet 过滤器

- Spring Boot - Tomcat 端口号

- Spring Boot - Rest 模板

- Spring Boot - 文件处理

- Spring Boot - 服务组件

- Spring Boot - Thymeleaf

- 使用 RESTful Web 服务

- Spring Boot - CORS 支持

- Spring Boot - 国际化

- Spring Boot - 调度

- Spring Boot - 启用 HTTPS

- Spring Boot-Eureka 服务器

- 向 Eureka 注册服务

- Zuul代理服务器和路由

- Spring Cloud配置服务器

- Spring Cloud 配置客户端

- Spring Boot - 执行器

- Spring Boot - 管理服务器

- Spring Boot - 管理客户端

- Spring Boot - 启用 Swagger2

- Spring Boot - 创建 Docker 镜像

- 追踪微服务日志

- Spring Boot - Flyway 数据库

- Spring Boot - 发送电子邮件

- Spring Boot-Hystrix

- Spring Boot - Web Socket

- Spring Boot - 批量服务

- Spring Boot-Apache Kafka

- Spring Boot - Twilio

- Spring Boot - 单元测试用例

- 休息控制器单元测试

- Spring Boot - 数据库处理

- 保护 Web 应用程序的安全

- Spring Boot - 使用 JWT 的 OAuth2

- Spring Boot - Google 云平台

- Spring Boot - Google OAuth2 登录

- Spring Boot 资源

- Spring Boot - 快速指南

- Spring Boot - 有用的资源

- Spring Boot - 讨论

Spring Boot - 使用 JWT 的 OAuth2

在本章中,您将详细了解 Spring Boot Security 机制和使用 JWT 的 OAuth2。

授权服务器

授权服务器是Web API安全的最高架构组件。授权服务器充当集中授权点,允许您的应用程序和 HTTP 端点识别应用程序的功能。

资源服务器

资源服务器是一个向客户端提供访问令牌以访问资源服务器 HTTP 端点的应用程序。它是包含 HTTP 端点、静态资源和动态网页的库的集合。

OAuth2

OAuth2 是一个授权框架,使应用程序 Web Security 能够访问客户端的资源。要构建 OAuth2 应用程序,我们需要关注授予类型(授权代码)、客户端 ID 和客户端密钥。

智威汤逊令牌

JWT 令牌是一种 JSON Web 令牌,用于表示两方之间受保护的声明。您可以在www.jwt.io/上了解有关 JWT 令牌的更多信息。

现在,我们将构建一个 OAuth2 应用程序,该应用程序可以在 JWT 令牌的帮助下使用授权服务器、资源服务器。

您可以使用以下步骤通过访问数据库来实现带有 JWT 令牌的 Spring Boot Security。

首先,我们需要在构建配置文件中添加以下依赖项。

Maven 用户可以在 pom.xml 文件中添加以下依赖项。

<dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-jdbc</artifactId> </dependency> <dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-security</artifactId> </dependency> <dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-web</artifactId> </dependency> <dependency> <groupId>org.springframework.security.oauth</groupId> <artifactId>spring-security-oauth2</artifactId> </dependency> <dependency> <groupId>org.springframework.security</groupId> <artifactId>spring-security-jwt</artifactId> </dependency> <dependency> <groupId>com.h2database</groupId> <artifactId>h2</artifactId> </dependency> <dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-test</artifactId> <scope>test</scope> </dependency> <dependency> <groupId>org.springframework.security</groupId> <artifactId>spring-security-test</artifactId> <scope>test</scope> </dependency>

Gradle 用户可以在 build.gradle 文件中添加以下依赖项。

compile('org.springframework.boot:spring-boot-starter-security')

compile('org.springframework.boot:spring-boot-starter-web')

testCompile('org.springframework.boot:spring-boot-starter-test')

testCompile('org.springframework.security:spring-security-test')

compile("org.springframework.security.oauth:spring-security-oauth2")

compile('org.springframework.security:spring-security-jwt')

compile("org.springframework.boot:spring-boot-starter-jdbc")

compile("com.h2database:h2:1.4.191")

在哪里,

Spring Boot Starter Security - 实现 Spring Security

Spring Security OAuth2 - 实现 OAUTH2 结构以启用授权服务器和资源服务器。

Spring Security JWT - 生成用于 Web 安全的 JWT 令牌

Spring Boot Starter JDBC - 访问数据库以确保用户可用或不可用。

Spring Boot Starter Web - 写入 HTTP 端点。

H2 数据库- 存储用于身份验证和授权的用户信息。

下面给出了完整的构建配置文件。

<?xml version = "1.0" encoding = "UTF-8"?>

<project xmlns = "http://maven.apache.org/POM/4.0.0"

xmlns:xsi = "http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation = "http://maven.apache.org/POM/4.0.0

http://maven.apache.org/xsd/maven-4.0.0.xsd">

<modelVersion>4.0.0</modelVersion>

<groupId>com.tutorialspoint</groupId>

<artifactId>websecurityapp</artifactId>

<version>0.0.1-SNAPSHOT</version>

<packaging>jar</packaging>

<name>websecurityapp</name>

<description>Demo project for Spring Boot</description>

<parent>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-parent</artifactId>

<version>1.5.9.RELEASE</version>

<relativePath /> <!-- lookup parent from repository -->

</parent>

<properties>

<project.build.sourceEncoding>UTF-8</project.build.sourceEncoding>

<project.reporting.outputEncoding>UTF-8</project.reporting.outputEncoding>

<java.version>1.8</java.version>

</properties>

<dependencies>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-jdbc</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.security.oauth</groupId>

<artifactId>spring-security-oauth2</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.security</groupId>

<artifactId>spring-security-jwt</artifactId>

</dependency>

<dependency>

<groupId>com.h2database</groupId>

<artifactId>h2</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-test</artifactId>

<scope>test</scope>

</dependency>

<dependency>

<groupId>org.springframework.security</groupId>

<artifactId>spring-security-test</artifactId>

<scope>test</scope>

</dependency>

</dependencies>

<build>

<plugins>

<plugin>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-maven-plugin</artifactId>

</plugin>

</plugins>

</build>

</project>

Gradle – build.gradle

buildscript {

ext {

springBootVersion = '1.5.9.RELEASE'

}

repositories {

mavenCentral()

}

dependencies {

classpath("org.springframework.boot:spring-boot-gradle-plugin:${springBootVersion}")

}

}

apply plugin: 'java'

apply plugin: 'eclipse'

apply plugin: 'org.springframework.boot'

group = 'com.tutorialspoint'

version = '0.0.1-SNAPSHOT'

sourceCompatibility = 1.8

repositories {

mavenCentral()

}

dependencies {

compile('org.springframework.boot:spring-boot-starter-security')

compile('org.springframework.boot:spring-boot-starter-web')

testCompile('org.springframework.boot:spring-boot-starter-test')

testCompile('org.springframework.security:spring-security-test')

compile("org.springframework.security.oauth:spring-security-oauth2")

compile('org.springframework.security:spring-security-jwt')

compile("org.springframework.boot:spring-boot-starter-jdbc")

compile("com.h2database:h2:1.4.191")

}

现在,在主 Spring Boot 应用程序中,添加 @EnableAuthorizationServer 和 @EnableResourceServer 注解,以充当同一应用程序中的身份验证服务器和资源服务器。

此外,您还可以使用以下代码编写一个简单的 HTTP 端点,以使用 JWT 令牌访问 Spring Security 的 API。

package com.tutorialspoint.websecurityapp;

import org.springframework.boot.SpringApplication;

import org.springframework.boot.autoconfigure.SpringBootApplication;

import org.springframework.security.oauth2.config.annotation.web.configuration.EnableAuthorizationServer;

import org.springframework.security.oauth2.config.annotation.web.configuration.EnableResourceServer;

import org.springframework.web.bind.annotation.RequestMapping;

import org.springframework.web.bind.annotation.RestController;

@SpringBootApplication

@EnableAuthorizationServer

@EnableResourceServer

@RestController

public class WebsecurityappApplication {

public static void main(String[] args) {

SpringApplication.run(WebsecurityappApplication.class, args);

}

@RequestMapping(value = "/products")

public String getProductName() {

return "Honey";

}

}

使用以下代码定义 POJO 类来存储用于身份验证的用户信息。

package com.tutorialspoint.websecurityapp;

import java.util.ArrayList;

import java.util.Collection;

import org.springframework.security.core.GrantedAuthority;

public class UserEntity {

private String username;

private String password;

private Collection<GrantedAuthority> grantedAuthoritiesList = new ArrayList<>();

public String getPassword() {

return password;

}

public void setPassword(String password) {

this.password = password;

}

public Collection<GrantedAuthority> getGrantedAuthoritiesList() {

return grantedAuthoritiesList;

}

public void setGrantedAuthoritiesList(Collection<GrantedAuthority> grantedAuthoritiesList) {

this.grantedAuthoritiesList = grantedAuthoritiesList;

}

public String getUsername() {

return username;

}

public void setUsername(String username) {

this.username = username;

}

}

现在,使用以下代码并定义 CustomUser 类,该类扩展 org.springframework.security.core.userdetails.User 类以进行 Spring Boot 身份验证。

package com.tutorialspoint.websecurityapp;

import org.springframework.security.core.userdetails.User;

public class CustomUser extends User {

private static final long serialVersionUID = 1L;

public CustomUser(UserEntity user) {

super(user.getUsername(), user.getPassword(), user.getGrantedAuthoritiesList());

}

}

您可以创建@Repository类来从数据库读取用户信息并将其发送到自定义用户服务,并添加授予的权限“ROLE_SYSTEMADMIN”。

package com.tutorialspoint.websecurityapp;

import java.sql.ResultSet;

import java.util.ArrayList;

import java.util.Collection;

import java.util.List;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.jdbc.core.JdbcTemplate;

import org.springframework.security.core.GrantedAuthority;

import org.springframework.security.core.authority.SimpleGrantedAuthority;

import org.springframework.stereotype.Repository;

@Repository

public class OAuthDao {

@Autowired

private JdbcTemplate jdbcTemplate;

public UserEntity getUserDetails(String username) {

Collection<GrantedAuthority> grantedAuthoritiesList = new ArrayList<>();

String userSQLQuery = "SELECT * FROM USERS WHERE USERNAME=?";

List<UserEntity> list = jdbcTemplate.query(userSQLQuery, new String[] { username },

(ResultSet rs, int rowNum) -> {

UserEntity user = new UserEntity();

user.setUsername(username);

user.setPassword(rs.getString("PASSWORD"));

return user;

});

if (list.size() > 0) {

GrantedAuthority grantedAuthority = new SimpleGrantedAuthority("ROLE_SYSTEMADMIN");

grantedAuthoritiesList.add(grantedAuthority);

list.get(0).setGrantedAuthoritiesList(grantedAuthoritiesList);

return list.get(0);

}

return null;

}

}

您可以创建一个扩展 org.springframework.security.core.userdetails.UserDetailsService 的自定义用户详细信息服务类来调用 DAO 存储库类,如图所示。

package com.tutorialspoint.websecurityapp;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.security.core.userdetails.UserDetailsService;

import org.springframework.security.core.userdetails.UsernameNotFoundException;

import org.springframework.stereotype.Service;

@Service

public class CustomDetailsService implements UserDetailsService {

@Autowired

OAuthDao oauthDao;

@Override

public CustomUser loadUserByUsername(final String username) throws UsernameNotFoundException {

UserEntity userEntity = null;

try {

userEntity = oauthDao.getUserDetails(username);

CustomUser customUser = new CustomUser(userEntity);

return customUser;

} catch (Exception e) {

e.printStackTrace();

throw new UsernameNotFoundException("User " + username + " was not found in the database");

}

}

}

接下来,创建一个 @configuration 类以启用 Web 安全性、定义密码编码器 (BCryptPasswordEncoder) 并定义 AuthenticationManager bean。安全配置类应扩展 WebSecurityConfigurerAdapter 类。

package com.tutorialspoint.websecurityapp;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.authentication.AuthenticationManager;

import org.springframework.security.config.annotation.authentication.builders.AuthenticationManagerBuilder;

import org.springframework.security.config.annotation.method.configuration.EnableGlobalMethodSecurity;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.builders.WebSecurity;

import org.springframework.security.config.annotation.web.configuration.EnableWebSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

import org.springframework.security.config.http.SessionCreationPolicy;

import org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder;

import org.springframework.security.crypto.password.PasswordEncoder;

@Configuration

@EnableWebSecurity

@EnableGlobalMethodSecurity(prePostEnabled = true)

public class SecurityConfiguration extends WebSecurityConfigurerAdapter {

@Autowired

private CustomDetailsService customDetailsService;

@Bean

public PasswordEncoder encoder() {

return new BCryptPasswordEncoder();

}

@Override

@Autowired

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.userDetailsService(customDetailsService).passwordEncoder(encoder());

}

@Override

protected void configure(HttpSecurity http) throws Exception {

http.authorizeRequests().anyRequest().authenticated().and().sessionManagement()

.sessionCreationPolicy(SessionCreationPolicy.NEVER);

}

@Override

public void configure(WebSecurity web) throws Exception {

web.ignoring();

}

@Override

@Bean

public AuthenticationManager authenticationManagerBean() throws Exception {

return super.authenticationManagerBean();

}

}

现在,定义 OAuth2 配置类以添加客户端 ID、客户端密钥,定义 JwtAccessTokenConverter、令牌签名者密钥和验证者密钥的私钥和公钥,并为令牌有效性和范围配置 ClientDetailsServiceConfigurer。

package com.tutorialspoint.websecurityapp;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.beans.factory.annotation.Qualifier;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.authentication.AuthenticationManager;

import org.springframework.security.oauth2.config.annotation.configurers.ClientDetailsServiceConfigurer;

import org.springframework.security.oauth2.config.annotation.web.configuration.AuthorizationServerConfigurerAdapter;

import org.springframework.security.oauth2.config.annotation.web.configurers.AuthorizationServerEndpointsConfigurer;

import org.springframework.security.oauth2.config.annotation.web.configurers.AuthorizationServerSecurityConfigurer;

import org.springframework.security.oauth2.provider.token.store.JwtAccessTokenConverter;

import org.springframework.security.oauth2.provider.token.store.JwtTokenStore;

@Configuration

public class OAuth2Config extends AuthorizationServerConfigurerAdapter {

private String clientid = "tutorialspoint";

private String clientSecret = "my-secret-key";

private String privateKey = "private key";

private String publicKey = "public key";

@Autowired

@Qualifier("authenticationManagerBean")

private AuthenticationManager authenticationManager;

@Bean

public JwtAccessTokenConverter tokenEnhancer() {

JwtAccessTokenConverter converter = new JwtAccessTokenConverter();

converter.setSigningKey(privateKey);

converter.setVerifierKey(publicKey);

return converter;

}

@Bean

public JwtTokenStore tokenStore() {

return new JwtTokenStore(tokenEnhancer());

}

@Override

public void configure(AuthorizationServerEndpointsConfigurer endpoints) throws Exception {

endpoints.authenticationManager(authenticationManager).tokenStore(tokenStore())

.accessTokenConverter(tokenEnhancer());

}

@Override

public void configure(AuthorizationServerSecurityConfigurer security) throws Exception {

security.tokenKeyAccess("permitAll()").checkTokenAccess("isAuthenticated()");

}

@Override

public void configure(ClientDetailsServiceConfigurer clients) throws Exception {

clients.inMemory().withClient(clientid).secret(clientSecret).scopes("read", "write")

.authorizedGrantTypes("password", "refresh_token").accessTokenValiditySeconds(20000)

.refreshTokenValiditySeconds(20000);

}

}

现在,使用 openssl 创建私钥和公钥。

您可以使用以下命令来生成私钥。

openssl genrsa -out jwt.pem 2048 openssl rsa -in jwt.pem

您可以使用以下命令来生成公钥。

openssl rsa -in jwt.pem -pubout

对于 1.5 版本之后的 Spring Boot 版本,请在 application.properties 文件中添加以下属性来定义 OAuth2 资源过滤器顺序。

security.oauth2.resource.filter-order=3

YAML 文件用户可以在 YAML 文件中添加以下属性。

security:

oauth2:

resource:

filter-order: 3

现在,在类路径资源src/main/resources/directory下创建 schema.sql 和 data.sql 文件,以将应用程序连接到 H2 数据库。

schema.sql 文件如下所示 -

CREATE TABLE USERS (ID INT PRIMARY KEY, USERNAME VARCHAR(45), PASSWORD VARCHAR(60));

data.sql 文件如下所示 -

INSERT INTO USERS (ID, USERNAME,PASSWORD) VALUES ( 1, 'tutorialspoint@gmail.com','$2a$08$fL7u5xcvsZl78su29x1ti.dxI.9rYO8t0q5wk2ROJ.1cdR53bmaVG'); INSERT INTO USERS (ID, USERNAME,PASSWORD) VALUES ( 2, 'myemail@gmail.com','$2a$08$fL7u5xcvsZl78su29x1ti.dxI.9rYO8t0q5wk2ROJ.1cdR53bmaVG');

注意- 密码应以 Bcrypt 编码器的格式存储在数据库表中。

您可以创建可执行 JAR 文件,并使用以下 Maven 或 Gradle 命令运行 Spring Boot 应用程序。

对于 Maven,您可以使用下面给出的命令 -

mvn clean install

“BUILD SUCCESS”后,您可以在目标目录下找到JAR文件。

对于 Gradle,您可以使用如下所示的命令 -

gradle clean build

“BUILD SUCCESSFUL”后,您可以在build/libs目录下找到JAR文件。

现在,使用此处显示的命令运行 JAR 文件 -

java –jar <JARFILE>

该应用程序在 Tomcat 端口 8080 上启动。

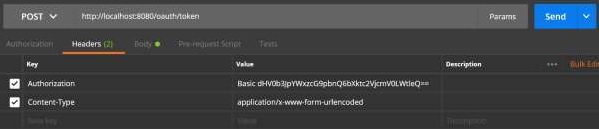

现在通过 POSTMAN 输入 POST 方法 URL 以获取 OAUTH2 令牌。

http://localhost:8080/oauth/token

现在,添加请求标头如下 -

授权- 使用您的客户端 ID 和客户端密码进行基本身份验证。

内容类型- application/x-www-form-urlencoded

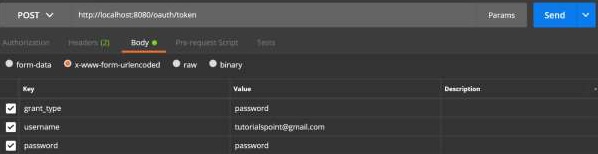

现在,添加请求参数如下 -

- 授权类型 = 密码

- 用户名=您的用户名

- 密码=你的密码

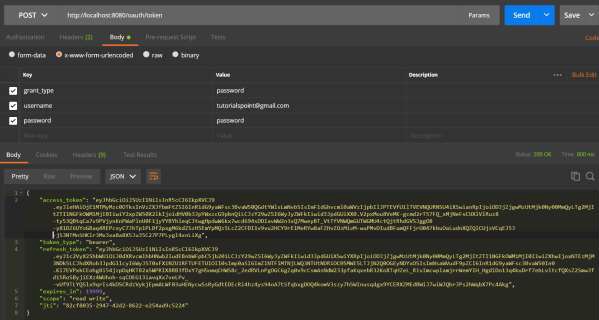

现在,点击 API 并获取 access_token,如下所示 -

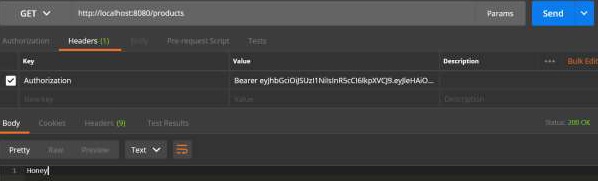

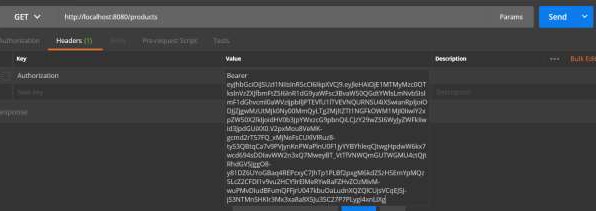

现在,使用请求标头中的承载访问令牌访问资源服务器 API,如图所示。

然后您可以看到如下所示的输出 -